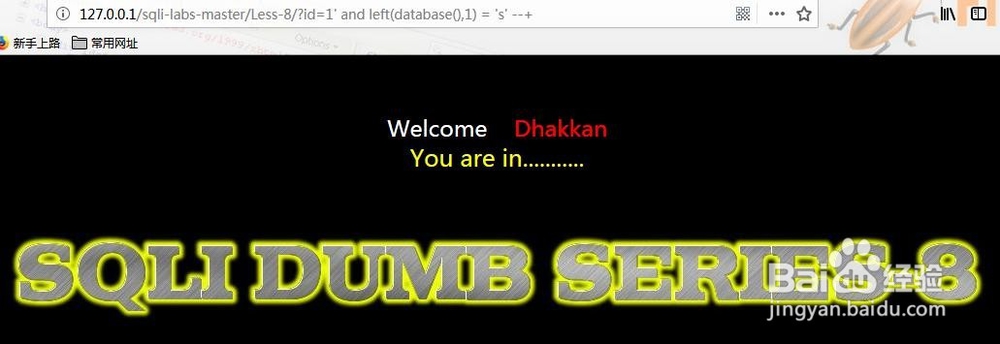

1、我们使用phpstudy和sqli-labs搭建注入平台第八关进行测试,sqli-labs第八关的界面。

2、通过常规测试判断出含有布尔盲注,?id=1' and 1=1 --+和?id=1' and 1=2 --+如下图:

3、构造注入逻辑语句猜解当前数据库的名称,通过一系列手工测试获取到第一位的字母为s,但是测试过程中太慢也比较繁琐。

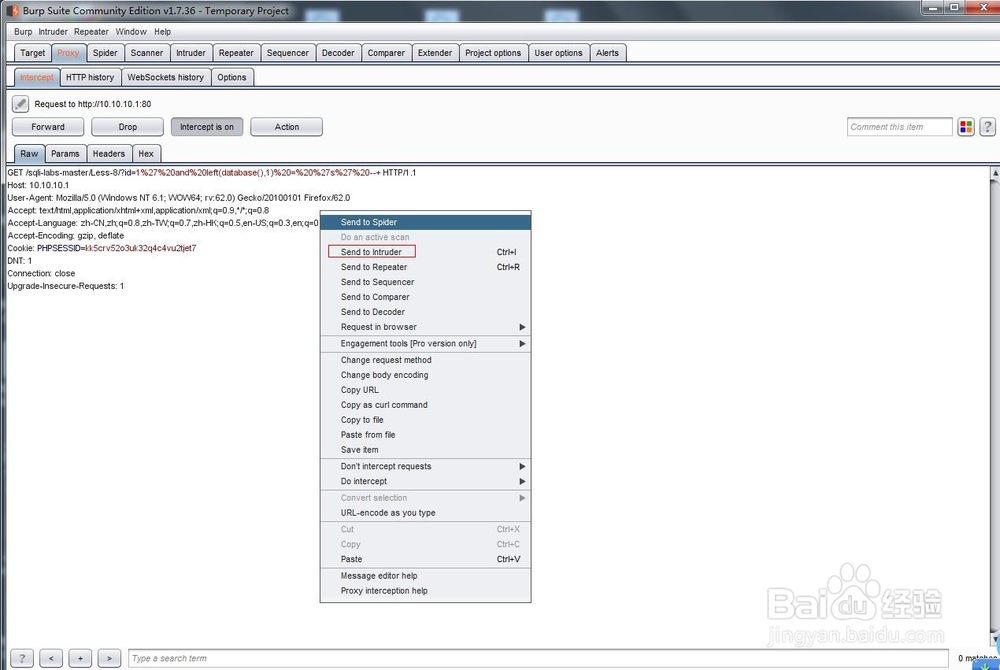

4、通过burp suite进行半猜解,打开burp suite 代理默认设置,浏览器进行代理设置。

5、刷新构造的网页链接,burp suite会进行拦截网页请求,在点击右键send intruder。

6、点击intruder,点击positions可以看到发送过来的链接请求,将需要猜解的位置加上§§,刚才已经猜解出第一位为s,更改网页请求代码id=1%27%20and%20left(database(),2)%20=%20%27s§§%27%20--+

7、选择payloads,payload type 选择 brute forcer 26个英文字母和数字进行猜解,数据名称为字浙觎戽锴母,删除掉character set 的数字,min/max length更改为1。

8、点击start attack,选择length进行排序,找到猜解正确页面,点击response查Render可看到访问正常页面。

9、后续可用同样的方式进行后面字母的猜解,知道猜解出整个数据库名称。