防范黑客攻击是信息网邾虐叼髟络安全管理工作的主要研究课题,掌握黑客攻击防御技术可以有效地预防黑客的攻击。本节将对端口扫描、网络监听、密码破解、特洛伊木马、缓犟峄烟锭冲区溢出和拒绝服务等几种常用的黑客攻防技术进行分析。

1.端口扫描攻防

端口扫描是管理员发现系统的安全漏洞,加强系统的安全管理,提高系统安全性能的有效方法。但是,端口扫描也成为黑客发现获得主机信息的一种最佳手段。

1)端口扫描及扫描器

(1)端口扫描

端口扫描是使用端口扫描工具(程序)检查目标主机在哪些端口可以建立TCP连接,如果可以建立连接,则说明主机在那个端口被监听。

(2)扫描器

扫描器也称扫描工具或扫描软件,是一种自动检测远程或本地主机安全性弱点的程序。 扫描器并不是一个直接的攻击网络漏洞的程序,它仅仅能帮助发现目标机的某些内在的弱点。一个好的扫描器能对它得到的数据进行分析,帮助查找目标主机的漏洞。

2)端口扫描方式

端口扫描的方式有手工命令行方式和扫描器扫描方式。手工扫描时,需要熟悉各种命令,对命令执行后的输出进行分析。如,Ping命令、Tracert命令、rusers和finger命令(后两个是Unix命令)。使用扫描器扫描时,许多扫描软件都有分析数据的功能。如,SuperScan、Angry IPScanner、AngryIP Scanner、X-Scan、X-Scan、SAINT(SecurityAdministrator's Integrated Network Tool,安全管理员集成网络工具)、Nmap、NSE、TCP connect、TCP SYN等。

3)端口扫描攻击

端口扫描攻击采用探测技术,攻击者可将它用于寻找他们能够成功攻击的服务。连接在网络中的所有计算机都会运行许多使用TCP或UDP端口的服务,而所提供的已定义端口达6000个以上。通常,端口扫描不会造成直接的损失。然而,端口扫描可让攻击者找到可用于发动各种攻击的端口。

4)端口扫描的防范对策

端口扫描的防范又称系统“加固”。网络的关键之处使用防火墙对来源不明的有害数据进行过滤可以有效减轻端口扫描攻击。除此之外,防范端口扫描的主要方法有两种。

(1)关闭闲置及有潜在危险端口

在Windows XP中要关闭掉一些闲置端口是比较方便的,可以采用“定向关闭指定服务的端口”和“只开放允许端口的方式”。

方式一:定向关闭指定服务的端口。计算机的一些网络服务会有系统分配默认的端口,将一些闲置的服务关闭掉,其对应的端口也会被关闭了。

【案例3-1】关闭DNS端口服务。

操作方法与步骤:

(1)打开“控制面板”窗口。

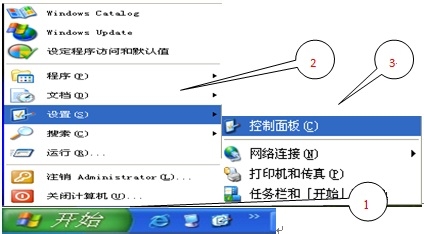

①鼠标单击“状态栏”左边“开始”按钮,弹出开始菜单。

② 在开始菜单上选择“设置”→ “控制面板”。示意图见图3-1。

(2)打开“服务”窗口。示意图见图4-3。

① 在“控制面板”窗口上,双击“管理工具”

② 在“管理工具”窗口上,双击“服务”。

③ 在“服务”窗口上的右侧,选择DNS。

图3-1打开“控制面板”窗口

图3-2打开“服务”窗口

(3)关闭DNS服务

在“DNS Client的属性”窗口,见图3-3。

① 启动类型项:选择“自动”。

② 服务状态项:选择 <停止>。

③ 选择<确定>。

在服务选项中选择关闭掉计算机的一些没有使用的服务,如FTP服务、DNS服务、IIS Admin服务等,它们对应的端口也被停用了。

图3-3关闭DNS端口停止服务

方式二:只开放允许端口。可以利用系统的“TCP/IP筛选”功能实现,设置的时候,“只允许”系统的一些基本网络通讯需要的端口即可。这种方法有些“死板”,它的本质是逐个关闭所有的用户不需要的端口。就黑客而言,所有的端口都可能成为攻击的目标,而一些系统必要的通讯端口,如访问网页需要的HTTP(80端口);QQ(8000端口)等不能被关闭。

(2)屏蔽出现扫描症状的端口

检查各端口,有端口扫描症状时,立即屏蔽该端口。这种预防端口扫描的方式显然用户自己手工是不可能完成的,或者说完成起来相当困难,需要借助软件。这些软件就是我们常用的网络防火墙和入侵检测系统等。现在市面上几乎所有网络防火墙都能够抵御端口扫描,在默认安装后,应该检查一些防火墙所拦截的端口扫描规则是否被选中,否则它会放行端口扫描,而只是在日志中留下信息。

2.网络监听攻防

1)网络监听

网络监听是指通过某种手段监视网络状态、数据流以及网络上传输信息的行为。网络监听可在网上的任何一个位置实施,如局域网中的一台主机、网关上或远程网服务器等。网络监听是主机的一种工作模式。在此模式下,主机可接收到本网段在同一条物理通道上传输的所有信息,而不管这些信息的发送方和接受方是谁。此时,如果两台主机进行通信的信息没有加密,只要使用某些网络监听工具可以轻而易举地截取包括口令和帐号在内的信息资料。

要使主机工作在监听模式下,需要向网络接口发出I/O控制命令,将其设置为监听模式。在Unix系统中,发送这些命令需要超级用户的权限。在Windows系列操作系统中,则没有这个限制。要实现网络监听,用户可以使用相关的计算机语言和函数编写网络监听程序,也可以使用一些现成的监听软件,从事网络安全管理的网站都有。如:NetXrayfor windows 95/98/nt,sniffit for linux、solaries等。

网络监听技术厡本是提供给网络安全管理人员进行管理的工具,监视网络的状态、数据流动情况以及网络上传输的信息等。黑客利用监听技术攻击他人计算机系统,获取用户口令、捕获专用的或者机密的信息,这是常用方法之一。

【案例3-2】以太网协议工作方式。以太网协议工作方式是将要发送的数据包发往连接在一起的所有主机,包中包含着应该接收数据包主机的正确地址,只有与数据包中目标地址一致的那台主机才能接收。但是,当主机工作监听模式下,无论数据包中的目标地址是什么,主机都将接收(当然只能监听经过自己网络接口的那些包)。

2)网络监听的检测

网络监听是很难被发现的,因为运行网络监听的主机只是被动地接收在局域网上传输的信息,不主动的与其他主机交换信息,也没有修改在网上传输的数据包。在Linux下对嗅探攻击的程序检测方法比较简单,一般只要检查网卡是否处于混杂模式就可以了;而在Windows平台中,并没有现成的函数可供实现这个功能,可以执行“C:\Windows\Drwatson.exe”程序检查一下是否有嗅探程序在运行。

另外,还有几种方法也可以帮助检测或预防网络监听。如对于怀疑运行监听程序的机器,可以使用正确的IP地址和错误的物理地址ping,运行监听程序的机器会有响应;从逻辑或物理上对网络分段;运用VLAN(虚拟局域网)技术,将以太网通信变为点到点通信,可以防止大部分基于网络监听的入侵;以交换式集线器代替共享式集线器,这种方法使单播包仅在两个节点之间传送,从而防止非法监听。当然,交换式集线器只能控制单播包而无法控制广播包(BroadcastPacket)和多播包(MulticastPacket)。

Sniffer软件是NAI公司推出的功能强大的协议分析软件,支持的协议丰富,解码分析速度快。Sniffer Pro版可以运行在各种Windows平台上。Sniffer是利用计算机的网络接口截获目标计算机数据报文的一种工具,可以作为捕捉网络报文的设备,也可以被理解为一种安装在计算机上的监听设备。Sniffer通常运行在路由器或有路由器功能的主机上,就能对大量的数据进行监控。其功能:

(1)监听计算机在网络上所产生的多种信息;

(2)监听计算机程序在网络上发送和接收的信息,包括用户的账号、密码和机密数据资料等,是一种常用的收集有用数据的方法。

(3)在以太网中,Sniffer将系统的网络接口设定为混杂模式,可以监听到所有流经同一个以太网网段的数据包,而且不管它的接受者或发送者是不是运行Sniffer的主机。

【注意】网络监听只能应用于物理上连接于同一网段的主机。

3.密码破解攻防

由于网络操作系统及其各种应用软件的安全主要靠口令认证方式来实现,所以黑客入侵的前提是得到合法用户的账号和密码。只要黑客能破解得到这些机密信息,就能过获得计算机或网络系统的访问权,并能得到任何资源。

1)密码破解攻击的方法

(1)通过网络监听非法得到用户口令

这类方法有一定的局限性,但危害性极大。监听者往往能够获得其所在网段的所有用户账号和口令,对局域网安全威胁巨大,参见4.3.2。

(2)利用Web页面欺骗

攻击者将用户所要浏览的网页URL地址改写成指向自己的服务器,当用户浏览目标网页的时候,实际上是一个伪造的页面,如果用户在这个伪造页面中填写有关的登录信息,如账户名称、密码等,这些信息就会被传送到攻击者的Web服务器,在获得一个服务器上的用户口令文件(此文件成为Shadow文件)后,用暴力破解程序破解用户口令。该方法的使用前提是黑客获得口令的Shadow文件,从而达到骗取的目的。

(3)强行破解用户口令

当攻击者知道用户的账号后,就可以利用一些专门的密码破解工具进行破解。例如采用字典穷举法,此法采用破解工具会自动从定义的字典中取出一个单词,作为用户的口令尝试登录,如果口令错误,就按序取出下一个单词再进行尝试,直到找到正确的口令或者字典的单词测试完成为止。这种方法不受网段限制,但攻击者要有足够的耐心和时间。

(4)密码分析的攻击

对密码进行分析的尝试称为密码分析攻击。密码分析攻击方法需要有一定的密码学和数学基础。常用的密码分析攻击有四类:惟密文攻击、已知明文攻击、选择明文攻击、选择密文攻击。参见6.2节相关内容。

(5)放置木马程序

一些木马程序能够记录用户通过键盘输入的密码或密码文件发送给攻击者,具体将在4介绍。

2)密码破解防范对策

通常保持密码安全应注意如下要点:

(1)不要将密码写下来,以免遗失;

(2)不要将密码保存在电脑文件中;

(3)不要选取显而易见的信息做密码;

(4)不要让他人知道;

(5)不要在不同系统中使用同一密码;

(6)在输入密码时应确认身边无人或其他人在1米线外看不到输入密码的地方;

(7)定期改变密码,至少2—5个月改变一次。系统管理员必须定期运行破译密码的工具,来尝试破译Shadow文件,若有用户的密码被破译出,说明这些用户的密码设置过于简单或有规律可循,应尽快通知用户及时更改密码,以防黑客攻击,造成财产和其他损失。