1、第一步:搜索;搜索一般是耗费时间最长的阶段,黑客会利用各种渠道尽可能多的了解所要入侵的电脑,包括下面列出这些范围内的信息:

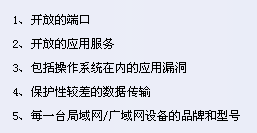

2、第二步:扫描;一旦黑客对所要入侵的电脑的具体情况有了足够的了解,他就会开始对周边和内部网络豹肉钕舞设备进行扫描,以寻找潜在的漏洞,其中包括:

3、第三步:入侵;这一步是黑客主修的,我就不多说了,呵呵,记住黑客精神。

4、第四步:后门;入侵成功后放置后门,为了为今后可能的访问留下控制权限。

5、第五步:清理;在实现攻击的目的后,黑客通常会采取各种措施来清理入侵的痕迹和并为今后可能的访问留下控制权限。